Ochrona tożsamości

IAM, PAM oraz mechanizmy Identity Threat Detection and Response zapewniają pełną kontrolę nad cyklem życia tożsamości i wykrywają nadużycia uprawnień w czasie rzeczywistym. Rozwiązania te minimalizują ryzyko związane z nieautoryzowanym dostępem i przejęciem kont uprzywilejowanych.

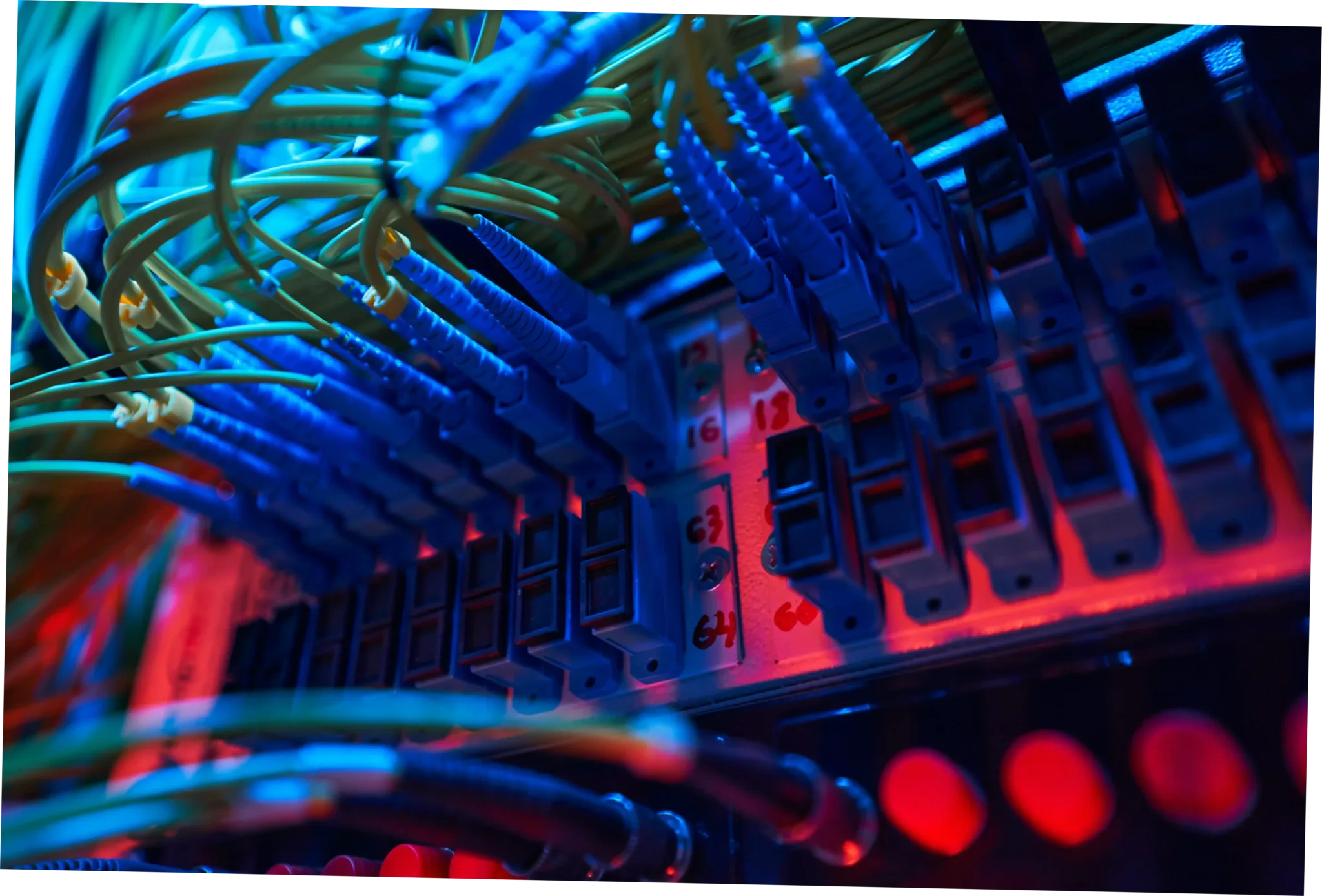

Privileged Access Management (PAM)

O rozwiązaniu

Zarządzanie dostępem uprzywilejowanym (PAM – Privileged Access Management) to systemy zabezpieczające konta o podwyższonych uprawnieniach, które stanowią jeden z głównych celów ataków cybernetycznych. PAM umożliwia kontrolowanie, monitorowanie, rejestrowanie i audytowanie wszystkich sesji z wykorzystaniem kont administracyjnych, serwisowych czy aplikacyjnych. Rozwiązania te oferują funkcje takie jak bezpieczne przechowywanie haseł (vault), rotacja poświadczeń, just-in-time access oraz dostęp bez ujawniania haseł. Wspierają także zarządzanie poświadczeniami w środowiskach DevOps, chmurze oraz systemach automatyzacji. PAM pozwala na ograniczenie zakresu dostępu do konkretnych zasobów, usług i funkcji systemowych zgodnie z zasadą najmniejszych uprawnień (least privilege). Systemy te integrują się z AD, SIEM, MFA i systemami workflow, wspierając zgodność z regulacjami prawnymi. Kluczowa jest możliwość śledzenia i raportowania wszystkich działań użytkownika uprzywilejowanego. Wdrożenie PAM znacząco ogranicza ryzyko eskalacji uprawnień, wewnętrznych nadużyć i lateral movement. To nieodzowny element dojrzałej strategii bezpieczeństwa w każdej organizacji.

Produkty

Co zyskam po wdrożeniu?